能動的サイバー防御とは:サプライチェーンを守る

- テクノロジー

- BCP・危機管理

- レジリエンス

- サプライチェーン

現代のビジネスは、無数の企業が複雑につながって連携し合う「サプライチェーン(供給網)」によって成り立っています。原材料の調達から製造、物流、販売、そしてITシステムの開発・運用に至るまで、自社一社で完結しているビジネスは存在しないといっていいでしょう。

この「つながり」は、効率性を高める一方で、サイバーセキュリティにおける深刻な脆弱性を生み出しています。どれだけ自社が強固なセキュリティ対策を施していても、取引先や委託先、あるいは利用しているクラウドサービスといったサプライチェーンの「最も弱い輪」を攻撃されれば、事業全体が麻痺してしまうリスクがあるのです。

本レポートでは、まず近年のサイバー攻撃がいかにサプライチェーンを標的にしているかを、具体的な事例と共に解説します。その上で、こうした新たな脅威に対抗するための新しい防御思想である「能動的サイバー防御」とは何か、そしてサプライチェーン全体の強靭化のために企業は何をすべきかを詳述します。

サイバー攻撃の猛威とサプライチェーンリスクの高まり

かつてのサイバー攻撃は、愉快犯的なものや、特定の企業・組織を狙ったスパイ活動が中心でした。しかし近年は、身代金を要求する「ランサムウェア攻撃」に代表されるように、攻撃者の目的は明確に金銭へとシフトしています。そして、その効率的な標的としてサプライチェーンが狙われています。なぜなら、セキュリティ対策が手薄な取引先を踏み台にして本命の(セキュリティが強固な)大企業に侵入したり、一つの攻撃でサプライチェーン全体を人質に取ったりすることで、より高額な身代金を引き出せる可能性が高まるからです。

直近の2025年に発生し、国内のサプライチェーンに甚大な影響を与えた「アサヒグループホールディングス」と「アスクル」の事例について、それぞれ解説します。

【事例1】アサヒグループ(製造・物流の停止と業界全体への波及)

2025年9月末、アサヒグループホールディングスは、ランサムウェア「Qilin」によるとされる大規模なサイバー攻撃を受けました。この攻撃によって、国内の受注・出荷システムが完全に停止し、アサヒビールやアサヒ飲料などを含む国内の主要工場の多くが生産停止に追い込まれました。これは「モノを作る・運ぶ」という製造業の事業の根幹が直撃された典型的な事例です。

サプライチェーンへの影響は甚大でした。 まず、アサヒ自社グループの基幹システムが停止したことで、製品の受注も出荷もできなくなりました。 次に、川下である小売店や飲食店にも影響が及びました。スーパーやコンビニエンスストアでは、アサヒ製品だけでなく、アサヒが製造を請け負うプライベートブランド(PB)商品の欠品リスクが発生し、飲食店ではビールの供給が止まり営業に支障が出ました。 さらに、この影響は競合他社にも波及しました。アサヒ製品の供給不安から需要がキリン、サントリー、サッポロといった競合他社に集中した結果、競合各社も自社の安定供給を優先するため、お歳暮ギフトセットの一部販売中止や、飲食店向けの出荷制限を余儀なくされる事態となったのです。1社への攻撃が、日本の飲料・小売業界全体のサプライチェーンに連鎖的な混乱を引き起こした事例です。

【事例2】アスクル(物流プラットフォームの停止とEC網の麻痺)

2025年10月には、オフィス用品通販大手の「アスクル」がランサムウェア攻撃を受け、物流システムが完全に停止しました。アスクルは、自社のECサイト(「ASKUL」や「LOHACO」)を運営するだけでなく、他社の物流業務を受託するプラットフォーム(いわゆる3PL)としての側面も持っています。今回の攻撃は、このデジタルと物理が融合したサプライチェーンの「ハブ」を直撃しました。

こちらの事例でもサプライチェーンへの影響は深刻でした。 まず、アスクル自身の法人向けサービスである「ASKUL」や、個人向けの「LOHACO」において、受注・出荷が全面的に停止しました。 さらに影響は連鎖し、アスクルに物流業務を委託していた他社のECサイト、例えば「無印良品」や「ロフト」なども、自社サイトでの販売・出荷ができない状態に陥りました。これは、顧客から見れば、無印良品のサイトで注文したにもかかわらずモノが届かない、という事態が発生したことを意味します。「委託先のセキュリティリスク」が、即座に「委託元(荷主)の事業停止」に直結することを示した典型例ということができるでしょう。自社のセキュリティが万全でも、物流という重要なサプライチェーンを依存しているパートナー企業が攻撃されれば、自社のビジネスも停止してしまうリスクを明確に示しました。

注目される「能動的サイバー防御」とは何か

前章で見たような巧妙化するサプライチェーン攻撃に対し、従来のセキュリティ対策だけでは限界が見え始めています。これまでのセキュリティ対策は、「受動的防御(Passive Defense)」あるいは「境界型防御」と呼ばれるものが主流でした。会社のネットワークの「門」に立ち、不審な通信が入ってこないか見張る「ファイアウォール」。既知の(リスト化された)マルウェアがPCに入ってきたら検知・駆除する「アンチウイルスソフト」。ネットワーク内部への不審な侵入の「兆候」を検知し、アラートを上げるかブロックする「IDS/IPS(侵入検知/防御システム)」。これらはすべて、「攻撃者が外から入ってくるのを水際で防ぐ」ことを前提とした、いわば「高い城壁」を築くような対策です。

しかし、サプライチェーン攻撃では、攻撃者は「城壁の外」からではなく、信頼された取引先や利用中のSaaSといった「城壁の中(あるいは通用口)」から侵入してきます。また、未知のマルウェアや、正規のツールを悪用した巧妙な攻撃(ファイルレス攻撃など)は、従来のアンチウイルスソフトでは検知できません。一度侵入を許してしまえば、内部での活動を検知・対処する術(すべ)が乏しい――これが受動的防御の最大の弱点です。

そこで注目されているのが「能動的サイバー防御(Active Cyber Defense)」です。これは、従来の「守りを固めてひたすら待つ」防御とは対極にある思想で、攻撃は必ず侵入してくるものと考え、「攻撃の予兆を積極的に察知し、侵入後も迅速に検知・対処し、脅威を無力化する」という、より積極的(アクティブ)な防御戦略を指します。

能動的サイバー防御は、いくつかの要素で構成されています。

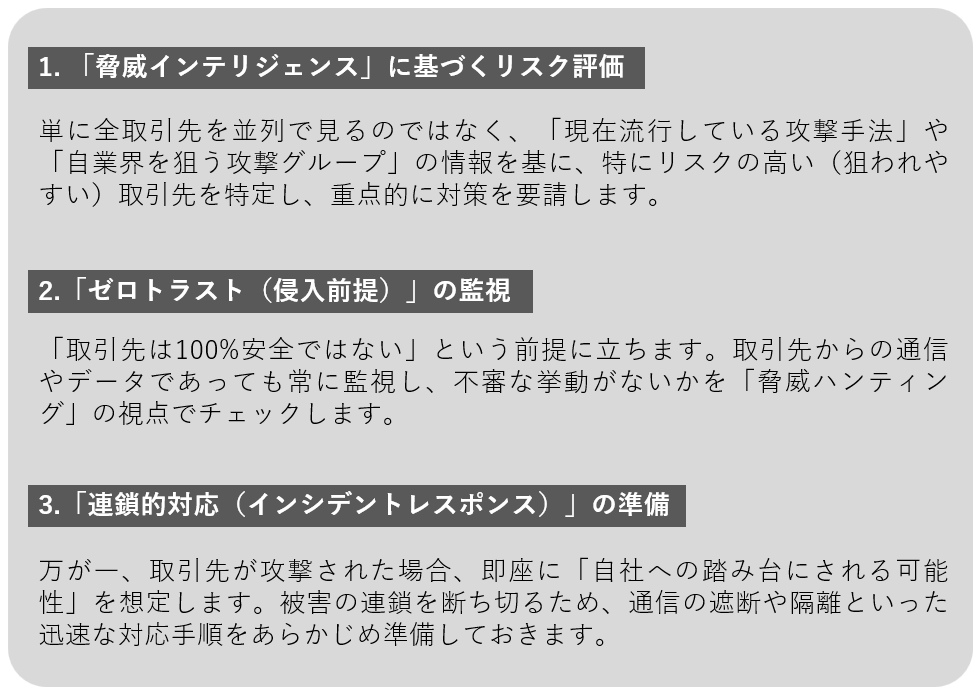

1.脅威インテリジェンス(Threat Intelligence)の活用

世界中で今どのような攻撃が流行しているか、どのような攻撃グループが活動しているか、どの業界を狙っているかといった「情報(インテリジェンス)」を積極的に収集・分析します。これにより、自社や取引先が狙われる可能性を予測し、先回りして防御策を講じることができます。

2.脅威ハンティング(Threat Hunting)

従来の「アラートが鳴ったら対処する」受動的な監視ではなく、セキュリティ担当者が「既にネットワーク内に脅威が潜んでいるのではないか?」という仮説に基づき、ログや通信データを積極的に探索・分析する活動です。隠れた攻撃者を「狩り(ハント)」に行くイメージです。

3.ディセプション技術(Deception Technology)

攻撃者を騙すための「おとり(デコイ)」をネットワーク内に意図的に配置します。例えば、わざと脆弱に見せかけたダミーのサーバーやデータベースを設置しておきます。攻撃者がこの「おとり」に触れた瞬間、それを検知し、攻撃者がどのような手法を使っているかを分析します。

4.迅速な検知と対応(Detection and Response)

侵入を100%防ぐことは不可能であるため、万が一侵入された場合に「いかに早く検知し、被害が拡大する前に対処(隔離、駆除)できるか」を最重要視します。これには「EDR(Endpoint Detection and Response)」などの技術が活用されます。

最近、日本政府が「能動的サイバー防御」の導入を検討しているというニュースを耳にした方もいるかもしれません。政府が検討しているものには、上記のような企業レベルの防御に加え、さらに踏み込んだ措置も含まれています。具体的には、サイバー攻撃が国家の安全保障を脅かす重大な事態(重要インフラへの攻撃など)を引き起こす恐れがある場合、攻撃者のサーバー等に(法的な整備の上で)侵入し、攻撃を未然に無力化するといった、より攻撃的な措置も議論されています。但し、これは国家レベルの話であり、企業が攻撃者に反撃(ハックバック)することは法的に認められていません。しかし、国がこうした強力な防御体制を築かなければならないほど、サイバー攻撃が深刻化していることの表れであり、企業もまた「待つだけの防御」では立ち行かなくなっているという認識を共有する必要があります。

サプライチェーン強靭化と企業の具体的対策

サプライチェーン攻撃の脅威が高まる中、企業は「自社だけ」のセキュリティから脱却し、取引先や委託先を含めた「サプライチェーン全体」の安全性を管理する「SCRM(サプライチェーン・リスクマネジメント)」に取り組む必要があります。そして、このSCRMを実効性のあるものにするために、すでに述べた「能動的サイバー防御」の考え方が不可欠となるのです。従来のSCRMは、取引先にセキュリティ対策のアンケートを送付するといった形式的な確認に留まりがちでした。しかし、アスクルなどの事例が示すように、取引先が利用するSaaSが攻撃されるなど、アンケートだけでは実態を把握できません。

能動的防御の思想を取り入れたSCRMは、以下のように変わります。

では、サプライチェーン強靭化のために、企業は具体的に何をすべきでしょうか。

最初のステップは、現状把握とリスクの可視化です。 まず自社がどのような「つながり」の上に成り立っているかを把握するため、重要な仕入れ先や物流パートナーだけでなく、システム開発・運用委託先や利用しているSaaSまで、事業継続に不可欠なパートナーをすべて洗い出す「取引先の棚卸し」を行います。 次に、洗い出した取引先に対し、「自社の重要情報(顧客・技術情報)を扱っているか」「自社の基幹システムに接続しているか」といった観点でリスクを評価し、対策の優先順位をつけます。

ステップ2として、「侵入前提」の防御基盤(ゼロトラスト)を構築します。 これは「誰も信頼しない」という考え方に基づき内部セキュリティを強化するものです。具体的には、ID・パスワード漏洩に備え、スマートフォンへの確認コード送信などを組み合わせる「多要素認証(MFA)」を、社内システムだけでなく利用SaaSにも徹底します。 あわせて、従業員や取引先に対し、業務に必要な最小限のデータやシステムにしかアクセスできないよう権限を厳格に管理する「アクセス権限の最小化」も行います。

ステップ3は、「検知と対応」の強化、すなわち能動的防御の技術を導入することです。 従来のアンチウイルスソフト(入口対策)とは異なり、PCやサーバー(エンドポイント)の「侵入後」の不審な挙動を常時監視し、万が一の際は即座に検知・隔離する「EDR (Endpoint Detection and Response)」の導入が進んでいます。 さらに、EDRがPCを監視するのに対し、「XDR」や「SIEM」といった技術は、ネットワーク、クラウド、メールなど社内全体のログ情報を一元的に集約・分析し、複数の機器をまたいだ巧妙な攻撃の兆候を発見するために活用されます。

最後のステップ4として、監視体制の構築と情報共有を行います。 高機能なツールも、それを使いこなす「人」と「情報」がなければ機能しません。ツールのアラートを24時間365日監視し、即座に対応できる専門チーム「SOC (Security Operation Center)」を設置する必要があります。自社での構築が難しい場合は、監視・運用を専門企業に委託する「MDRサービス」を活用することが現実的です。 同時に、業界ごと(金融、自動車など)に設立されているセキュリティ情報共有の枠組み「ISAC」などに参加することも重要です。同業他社が受けた攻撃の手口や脅威インテリジェンスを共有することで、自社が狙われる前に先手を打つことが可能になります。

上述したような対処を行うには、従来に比較して大きなコストがかかってしまうことも事実です。しかし、サプライチェーン攻撃の脅威は、もはや対岸の火事ではありません。アサヒの事例のように物理的な供給網を止められるリスク、アスクルの事例のようにデジタルな信頼関係を破壊されるリスクがすべての企業に存在し、被害の規模も事業の根幹を揺るがすような甚大なものになりかねません。

これに対抗するために求められている「能動的サイバー防御」とは、高価なツールを導入することだけを指すのではありません。「攻撃は必ず侵入してくる」という現実を受け入れ、「どう防ぐか」だけでなく「侵入された後、いかに迅速に検知し、被害を最小限に抑えるか」へと、組織全体のマインドセットを変革することです。自社だけを守る時代は終わりました。自社のセキュリティ体制を「能動的」なものへと高度化させると同時に、取引先やパートナー企業と連携し、サプライチェーン全体で脅威情報を共有し、共に対処していく。この「共助」の姿勢こそが、複雑に絡み合った現代のサプライチェーンを守る、最も強靭な「盾」となると言えるのではないでしょうか。

(根来 諭)

Nov 26, 2025

信頼できる危機管理情報サービスとして続々導入決定!

スペクティが提供するAI防災危機管理情報サービス『Spectee Pro』(https://spectee.co.jp/feature/)は、多くの官公庁・自治体、民間企業、報道機関で活用されており、抜群の速報性・正確性・網羅性で、危機発生時の被害状況などをどこよりも速く、正確に把握することが可能です。

また、『Spectee SCR』(https://spectee.co.jp/service/specteescr/)はサプライチェーンに影響を与える危機を瞬時に可視化し、SNS・気象データ・地政学リスク情報など様々な情報をもとに、インシデント発生による危機をリアルタイムで覚知し、生産への影響や納期の遅れ等を迅速に把握することができます。

- お問い合わせ:https://spectee.co.jp/contact/

- お電話でのお問い合わせ:03-6261-3655(平日9:00~17:30)